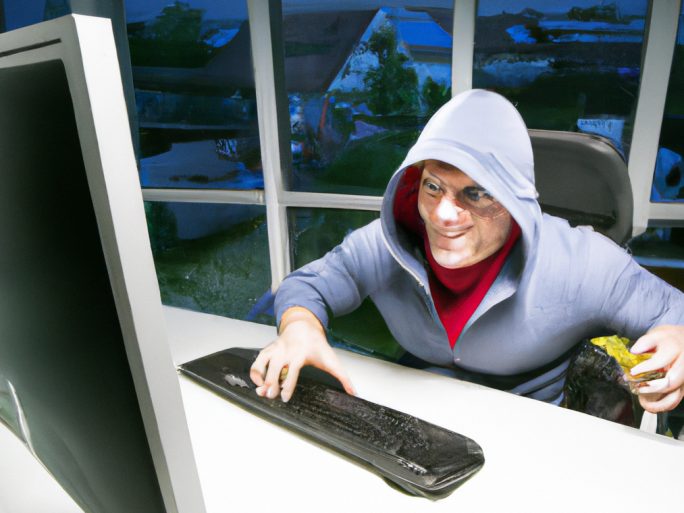

Más de un tercio de los accesos no autorizados de las empresas provienen de amenazas internas

Un estudio publicado por Kroll muestra que el nivel de amenazas internas se encuentra en el más alto registrado hasta el momento.

En cuestión de ciberseguridad no basta con que una empresa tenga firewalls o antivirus potentes, contraseñas fuertes o protocolos de seguridad claros. En muchas ocasiones el peligro viene de los propios empleados…o ex empleados.

La consultora de riesgo y ciberseguridad Kroll ha publicado un estudio relativo al tercer trimestre del año en el que se pone de manifiesto que las amenazas internas han llegado a representar un 35% de todos los incidentes de accesos no autorizados para las organizaciones.

Este porcentaje supone el nivel más alto registrao hasta el momento. En el informe, titulado Q3 2022Threat Landscape: Insider Threat, The TrojanHorse of 2022, se subraya que se han identificado numerosas infecciones de malware vía USB, lo que podría indicar que cada vez hay más factores externos que fomentan las amenazas internas, como un mercado laboral más fluido y las turbulencias económicas.

“El constante crecimiento de las amenazas internas es una tendencia preocupante para las compañías. Ya se trate de empleados malintencionados, o simplemente descuidados o que se han visto comprometidos por ciberdelincuentes, el daño potencial, especialmente en lo relativo al robo de propiedad intelectual, puede ser considerable“, señala Laurie Iacono, Associate Managing Director del área Ciberriesgos de Kroll.

Iacono señala también que el aumento de la inflación y el número de puestos de trabajo disponibles tras la pandemia se han convertido en motivos para que muchos busquen cambiar de empleo. Esto generaría un caldo de cultivo idóneo para una posible amenaza interna, ya que los empleados intentan conservar fuera del dispositivo de la empresa información sobre los proyectos en los que han trabajado o conservan los derechos de acceso o permisos de herramientas que utilizaban previamente.

En referencia a esto último es importante que las organizaciones sean cuidadosas con los derechos de acceso que otorgan al personal. La experta sugiere que se mantenga un entorno de ‘mínimos privilegios’.

“La monitorización de actividades sospechosas, como una descarga de datos especialmente grande o el uso de un dispositivo USB desconocido, es otra forma de detectar posibles riesgos para la seguridad. Sobre todo, unas instrucciones claras a los empleados sobre lo que está permitido y lo que no, combinadas con unos procesos de IT y RRHH rápidos y eficientes, que trabajen en armonía, es la mejor defensa para evitar que la amenaza interna se convierta en un caballo de Troya“, aconseja.

Por su parte, Juan Carlos Díaz García, Associate Managing Director del área de Ciberriesgos de Kroll en España reconoce que “Insider Threat es un tipo de ciberataque particularmente difícil de afrontar. La actividad de alguien con malas intenciones, que probablemente ya tiene acceso a los sistemas de información (datos sensibles o accesos privilegiados) normalmente no genera sospechas ni dispara alertas de ciberseguridad, ya que están más orientadas a identificar otro tipo de atacantes y/o el uso de herramientas específicas (explotación, elevación de privilegios, etc)“.

Para Díaz “el acceso indiscriminado a repositorios de información, las descargas sospechosas, o el uso de nubes no corporativas son las mejores manera de identificar a un insider con intenciones maliciosas. La detección temprana del incidente le dará a la compañía el mejor punto de partida para responder adecuadamente“.

Otras tendencias interesantes

El informe de Kroll también evidencia otras tendencias del Q3 que merece la pena citar. La firma ha encontrado que se ha producido un incremento del phising o o suplantación de identidad, especialmente a través de cuentas válidas, lo que podría estar relacionado con tendencias de malware como el aumento del robo de credenciales con URSA.

Además, también ha habido un crecimiento del malware, impulsado por la proliferación de malware de robo de credenciales como Ursa, Vidar o Raccoon, entre otros. También se notado un aumento de los ataques contra servicios profesionales y empresas manufactureras.

La buena noticia es que han descendido los ataques de ransomware o secuestro de datos, aunque los grupos más conocidos como LockBit siguen muy activos.