Qué son los lookalike domains y por qué deberían preocuparte si tienes una pyme

Los cibermalos ya no plagian solo dominios de grandes organizaciones conocidas por todos, sino que apuntan también a los de pequeños negocios.

La firma especializada en plataformas de red y seguridad cloud native Infoblox ha hecho público un informe donde toma la medida a los llamados ‘lookalike domains’ como vector de ciberamenazas para organizaciones de todo el mundo.

La compañía ha estado monitorizando estos dominios desde hace años y cada día evalúa más de 70.000 millones de eventos DNS para identificar nuevas amenazas potenciales.

El citado informe recoge las conclusiones de un análisis de más de 300.000 lookalike domanins realizado entre enero de 2022 y marzo de 2023.

Qué es un lookalike domain

Se denomina lookalike domain a un dominio de Internet con una denominación y aspecto parecido -a veces incluso indistinguible- al del dominio legítimo, y que es utilizado por los actores de amenazas para engañar a los usuarios, redirigirles a sitios maliciosos con intención de llevar a cabo ataques de todo tipo.

Los lookalike domains están vinculados generalmente a ataques masivos, no específicos, realizados utilizando diferentes vectores, como spam de correo electrónico, banners publicitarios, redes sociales y mensajes SMS.

Diariamente se registran miles de nuevos dominios que imitan las páginas de proveedores de software populares, proveedores de servicios, instituciones financieras, sitios de criptomonedas y servicios de soporte, entre otros. El objetivo, en la mayoría de los casos es redirigir al usuario a una web fraudulenta y obtener credenciales y datos personales y financieros de las víctimas. Asimismo buscan infectar las máquinas con malware (ataques C2, Command and Control) y poder acceder a redes corporativas y hacerse con el control de sistemas.

Los lookalike domains son cada vez más sofisticados: no se limitan a imitar el aspecto de los dominios legítimos hasta el punto de ser idénticos, sino que llegan a incluir los sistemas de autenticación multifactor (MFA) del dominio plagiado, para incrementar la credibilidad del sitio y hacer pensar al usuario que la conexión es segura.

Uno de los factores que promueven el uso de esta técnica de engaño es que es muy rentable, porque resulta barato registrar nombres de dominio y da la capacidad de realizar ataques a gran escala. Los ciberdelincuentess tienen la ventaja de la escala, mientras que las técnicas para identificar la actividad maliciosa van siempre un paso por detrás.

Una amenaza creciente para las pymes

El estudio de Infoblox pone de manifiesto, entre otras cosas, que los dominios plagiados no pertenecen únicamente a grandes organizaciones conocidas por todos, sino que dominios de todo tipo de empresas e incluso pequeños negocios son objetivo de los actores del cibercrimen.

Entre los objetivos de los ciberatacantes que utilizan lookalike domains se encuentran restaurantes, bufetes de abogados y otras pequeñas empresas. Además, un mismo actor puede utilizar como señuelos tanto marcas conocidas como pymes.

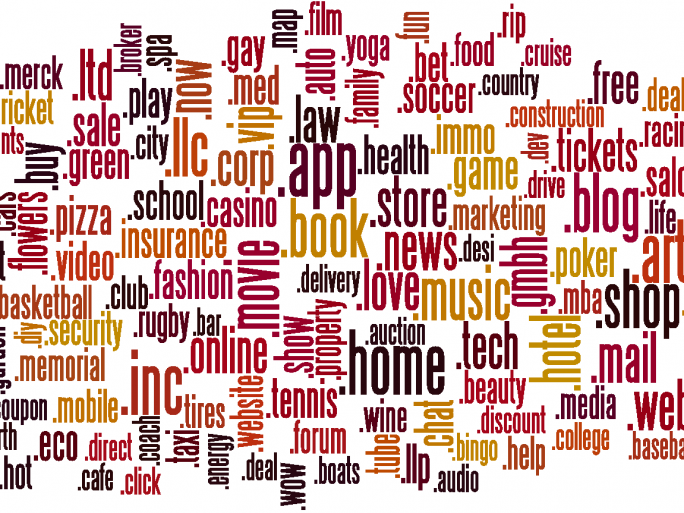

Técnicas para la creación de nombres de dominio similares

- Homógrafos: Es la técnica más tradicional. Buscar nombres de dominio en los que sólo varíe algún carácter, que es similar al original.

- Typosquats: Buscan aprovechar los errores del usuario al introducir por teclado el nombre del sitio. Por ejemplo, caracteres duplicados, dominios alternativos, etc.

- Combosquats: Consiste en combinar el nombre de un dominio muy conocido con otras palabras clave, como “soporte”, “ayuda”, “seguridad” o “contacto”. Los dominios combosquat son 100 veces más frecuentes que los dominios typosquat. El 60 % de este tipo de dominios fraudulentos están activos durante más de 1000 días. El 20 % de ellos aparecen en al menos una lista de bloqueo pública 100 días después de las resoluciones iniciales.

- Soundsquats: consiste en utilizar nombres de dominio que aunque no se escriban igual sí se pronuncien igual. Esta técnica ha cobrado importancia con el desarrollo de sistemas de reconocimiento de voz como Alexa, Siri y Google Voice.

Otras variedades relacionadas: Dominios fraudulentos utilizados como repositorios de paquetes de determinados lenguajes de programación populares, como Python.

Vectores de difusión de dominios fraudulentos

Los principales métodos utilizados por los actores para la difusión de estos lookalike domains son:

- Mensajes SMS: A pesar de las mejoras en los filtros de spam para teléfonos móviles para mensajes de texto (SMS), el uso de SMS para hacer phishing (smishing) sigue aumentando.

- Llamadas telefónicas: se han identificado campañas que utilizan llamadas de teléfono convencionales para indicar al usuario un dominio malicioso fraudulento.

- SPAM: el spam via correo electrónico nunca pasa de moda. Infoblox analiza decenas de miles de correos electrónicos no deseados diariamente, muchos de ellos que redirigen al usuario a dominios fraudulentos plagiados.

- Códigos QR: se usa un código QR para ofuscar un destino de URL y entregar contenido malicioso.

“Incluso las personas más conscientes de la seguridad pueden ser víctimas de esto y volver a hacerlo una y otra vez. Los atacantes tienen la ventaja en esta guerra, pero aún no está perdida”, comenta en un comunicado de prensa Iván Sánchez, VP Sales LATAM.